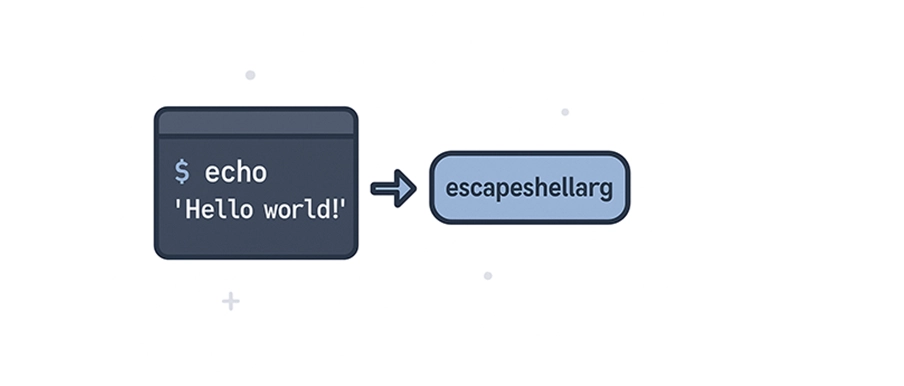

Что такое escapeshellarg

escapeshellarg — это функция в PHP, которая используется для экранирования строки, делая ее безопасной для использования в командной строке как отдельный аргумент. Это важно, чтобы предотвратить атаки типа "инъекция команд" (command injection), когда в командной строке используются пользовательские данные.

Назначение функции

Функция escapeshellarg выполняет следующие действия:

- Добавляет одинарные кавычки вокруг строки

- Экранирует любые существующие одинарные кавычки в строке

- Делает строку безопасной для использования в качестве аргумента командной строки

> Важно для безопасности: Без правильного экранирования пользовательский ввод может привести к выполнению произвольных команд на сервере.

Пример использования escapeshellarg

> Опасный код

$unsafeArgument = "user input; rm -rf /";

$command = "some_command " . $unsafeArgument;

// Выполнит: some_command user input; rm -rf /

// Это удалит файлы на сервере!> Безопасный код

$unsafeArgument = "user input; rm -rf /";

$safeArgument = escapeshellarg($unsafeArgument);

// Результат: 'user input; rm -rf /'

$command = "some_command " . $safeArgument;

// Выполнит: some_command 'user input; rm -rf /'

// Теперь команда безопаснаВ этом примере $unsafeArgument содержит пользовательский ввод, который может быть потенциально опасен при использовании в командной строке. escapeshellarg экранирует эту строку так, чтобы она могла быть безопасно включена в команду.

Безопасность и ограничения

> Ограничения функции: Важно помнить, что

escapeshellarg предназначена для безопасной работы с аргументами командной строки и не делает строку безопасной для встраивания в саму команду (например, для встраивания внутрь строки, переданной функции exec или system).

Что НЕ делает escapeshellarg:

- Не проверяет содержимое строки на наличие вредоносных команд

- Не обеспечивает безопасность при встраивании в саму команду

- Не заменяет валидацию пользовательского ввода

Лучшие практики

> Рекомендации по безопасности:

Если вы встраиваете пользовательский ввод в команду, рассмотрите использование других методов предотвращения атаки инъекцией команд:

- Используйте параметризованные запросы для работы с базами данных

- Валидируйте и фильтруйте входные данные перед использованием

- Используйте белые списки разрешенных значений

- Минимизируйте привилегии пользователя, от которого запускаются команды

- Рассмотрите альтернативы выполнению shell-команд там, где это возможно

Пример комплексного подхода к безопасности:

$userInput = $_POST['filename'];

// 1. Валидация

if (!preg_match('/^[a-zA-Z0-9_-]+\.txt$/', $userInput)) {

die("Недопустимое имя файла");

}

// 2. Экранирование

$safeArgument = escapeshellarg($userInput);

// 3. Выполнение команды

$command = "cat " . $safeArgument;

$output = shell_exec($command);

WordPress)

WordPress)